解密新型SQL Server數(shù)據(jù)庫(kù)無文件持久化惡意程序的問題

時(shí)間:2024-03-10 11:43作者:下載吧人氣:18

近期,阿里云云安全中心基于全新的深度威脅檢測(cè)功能,監(jiān)測(cè)到云上部分用戶的 SQL Server 數(shù)據(jù)庫(kù)內(nèi)部隱藏著一種新型的持久化后門程序。

攻擊者利用弱口令不嚴(yán)謹(jǐn)配置,以非常簡(jiǎn)單的攻擊方法進(jìn)入數(shù)據(jù)庫(kù),即可植入該后門,更致命的是,該后門高度隱蔽和持久化控制的特性,讓發(fā)現(xiàn)和清除變得困難。

威 脅 特 點(diǎn)

植入簡(jiǎn)單

利用數(shù)據(jù)庫(kù)弱密碼或不嚴(yán)謹(jǐn)配置,攻擊者只需簡(jiǎn)單的弱口令利用,即可輕松登錄進(jìn)用戶的數(shù)據(jù)庫(kù)植入該后門程序;

高度隱蔽

該后門完全隱藏在SQL Server數(shù)據(jù)庫(kù)進(jìn)程內(nèi)部,無文件落地、無額外進(jìn)程,運(yùn)維管理人員很難定位到后門真正所在;

持久化控制

該惡意后門持續(xù)不斷地向云主機(jī)內(nèi)部植入挖礦病毒等其他惡意程序,使管理員陷入病毒殺不完、懷疑有漏洞的困境;

查殺困難

簡(jiǎn)單的弱口令漏洞修復(fù)和已有惡意文件查殺根本無法實(shí)現(xiàn)對(duì)惡意程序來源的清除,即使重啟數(shù)據(jù)庫(kù)服務(wù)、甚至重啟云主機(jī),由于真正的隱藏后門沒有完全清除,還是會(huì)有病毒源源不斷的被植入主機(jī)。

攻 擊 流 程

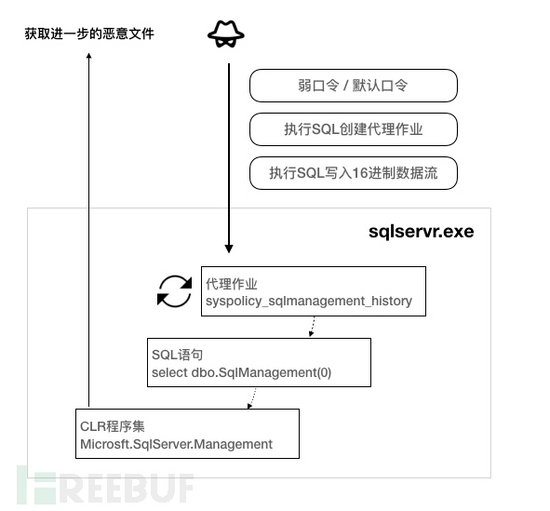

- 攻擊者利用某些應(yīng)用程序供應(yīng)商的數(shù)據(jù)庫(kù)默認(rèn)密碼及不嚴(yán)謹(jǐn)配置入侵SQL Server數(shù)據(jù)庫(kù);

- 在登入數(shù)據(jù)庫(kù)后,創(chuàng)建SQL Server代理作業(yè)周期性執(zhí)行SQL語(yǔ)句調(diào)用惡意的用戶自定義函數(shù);

- 用一種特殊的方式將惡意代碼以CLR程序集的形式加載進(jìn)數(shù)據(jù)庫(kù),實(shí)現(xiàn)通過用戶自定義函數(shù)調(diào)用惡意的CLR程序集;

- 已創(chuàng)建的SQL Server代理作業(yè)自動(dòng)周期性的調(diào)用惡意CLR程序集,實(shí)現(xiàn)惡意代碼持久化。

威 脅 分 析

傳統(tǒng)的持久化技術(shù)、惡意代碼加載方式早已被所有主機(jī)安全產(chǎn)品列為重點(diǎn)監(jiān)控范圍,很容易被發(fā)現(xiàn)并清除掉:

- 利用操作系統(tǒng)內(nèi)置的計(jì)劃任務(wù)、系統(tǒng)服務(wù)、自啟動(dòng)項(xiàng)等方式進(jìn)行持久化;

- 直接在磁盤上放置惡意程序文件;

- 利用系統(tǒng)內(nèi)置的工具程序加載惡意代碼到內(nèi)存中執(zhí)行。

不同的是,此次新型惡意程序?qū)煞NSQL Server內(nèi)置功能巧妙結(jié)合用于惡意軟件持久化,實(shí)現(xiàn)了在無文件落地、無額外進(jìn)程的情況下保持對(duì)云主機(jī)的持久化控制,將惡意活動(dòng)完全隱藏在用戶正常業(yè)務(wù)所需要的SQL Server數(shù)據(jù)庫(kù)進(jìn)程內(nèi)部。

那么,這一惡意程序是怎么做到的呢?

利用代理作業(yè)實(shí)現(xiàn)無異常周期性循環(huán)執(zhí)行

SQL Server代理作業(yè)原本的用途是方便用戶進(jìn)行數(shù)據(jù)庫(kù)運(yùn)維,通過設(shè)置執(zhí)行計(jì)劃和執(zhí)行步驟來實(shí)現(xiàn)周期性的執(zhí)行腳本程序或SQL語(yǔ)句。以往會(huì)利用此功能的攻擊者或惡意軟件會(huì)直接用代理作業(yè)執(zhí)行一段惡意命令或惡意腳本,極易被運(yùn)維管理員發(fā)現(xiàn)。

但是該后門的實(shí)施者,在創(chuàng)建代理作業(yè)后,僅執(zhí)行了一句很短的SQL語(yǔ)句,將后門隱藏在另一個(gè)用戶自定義函數(shù)SqlManagement背后,隱蔽性很強(qiáng)。

作業(yè)名稱 :

syspolicy_sqlmanagement_history

相關(guān)推薦

- PostgreSQL簡(jiǎn)介:開源關(guān)系型數(shù)據(jù)庫(kù)系統(tǒng)(postgresql簡(jiǎn)介)

- SQL開發(fā)知識(shí):SQLServer 使用rand獲取隨機(jī)數(shù)的操作

- 籍深入PostgreSQL:建立高可用性數(shù)據(jù)庫(kù)系統(tǒng)(postgresql書)

- 優(yōu)化優(yōu)化PostgreSQL編碼,提升數(shù)據(jù)庫(kù)性能(postgresql編碼)

- PostgreSQL工具:提高數(shù)據(jù)庫(kù)管理效率的不可或缺的利器(postgresql工具)

- 創(chuàng)建PostgreSQL數(shù)據(jù)庫(kù)序列的實(shí)踐(postgresql序列)

- PostgreSQL:輕松入門的開源數(shù)據(jù)庫(kù)(postgresql介紹)

- 深入了解 PostgreSQL 數(shù)據(jù)庫(kù)結(jié)構(gòu)(postgresql結(jié)構(gòu))

- PostgreSQL:實(shí)現(xiàn)強(qiáng)大優(yōu)勢(shì)的數(shù)據(jù)庫(kù)(postgresql優(yōu)勢(shì))

- PostgreSQL數(shù)據(jù)庫(kù)同步實(shí)踐(postgresql同步)

相關(guān)下載

熱門閱覽

- 1SQL開發(fā)知識(shí):MyBatis SQL xml處理小于號(hào)與大于號(hào)正確的格式

- 2SQL基礎(chǔ):SQL?Server的全文搜索功能

- 3SQL開發(fā)知識(shí):SQL中Truncate的用法

- 4數(shù)據(jù)庫(kù)恢復(fù)之 delete誤刪數(shù)據(jù)使用SCN號(hào)恢復(fù)的詳細(xì)方希

- 5SQL開發(fā)知識(shí):SQL Server數(shù)據(jù)庫(kù)查找表名或列名中包含空格的表和列

- 6SQL異常:教你sqlserver連接錯(cuò)誤之SQL評(píng)估期已過的問題解決方法

- 7SQL開發(fā)知識(shí):SQL Server執(zhí)行動(dòng)態(tài)SQL的正確方法

- 8數(shù)據(jù)安全:SQL Server2019數(shù)據(jù)庫(kù)備份與還原腳本(批量備份)

- 9SQL基礎(chǔ):SQLServer2019 數(shù)據(jù)庫(kù)的基本使用之圖形化界面操作的實(shí)現(xiàn)

- 10SQL開發(fā)知識(shí):關(guān)于SQL Server數(shù)據(jù)庫(kù)觸發(fā)器詳解

- 11SQL開發(fā)知識(shí):SQL Server Management Studio(SSMS)復(fù)制數(shù)據(jù)庫(kù)的方法

- 12SQL開發(fā)知識(shí):SQL Server非動(dòng)態(tài) SQL語(yǔ)句來對(duì)動(dòng)態(tài)查詢進(jìn)行執(zhí)行

最新排行

- 1SQL開發(fā)知識(shí):SQL注入工具

- 2SQL開發(fā)知識(shí):SQL 在自增列插入指定數(shù)據(jù)的操作方法

- 3Sql Server2012數(shù)據(jù)庫(kù)使用IP登錄服務(wù)器的配置教程

- 4SQL開發(fā)知識(shí):Navicat導(dǎo)出.sql文件方法

- 5SQL開發(fā)知識(shí):SQL Server表和索引存儲(chǔ)結(jié)構(gòu)

- 6SQL開發(fā)知識(shí):Sql注入原理簡(jiǎn)介

- 7SQL開發(fā)知識(shí):SQL Server Management Studio(SSMS)復(fù)制數(shù)據(jù)庫(kù)的方法

- 8SQL開發(fā)知識(shí):SQL Server執(zhí)行動(dòng)態(tài)SQL的正確方法

- 9SQL開發(fā)知識(shí):SQL Server Parameter Sniffing及其改進(jìn)方法

- 10SQL開發(fā)知識(shí):sql server2008調(diào)試存儲(chǔ)過程的步驟

- 11SQL開發(fā)知識(shí):SQL Server非動(dòng)態(tài) SQL語(yǔ)句來對(duì)動(dòng)態(tài)查詢進(jìn)行執(zhí)行

- 12一文帶你詳解SQL Server 2016數(shù)據(jù)庫(kù)快照代理過程

網(wǎng)友評(píng)論